ゼロトラストセキュリティの基本的な考え方

ゼロトラストセキュリティという概念

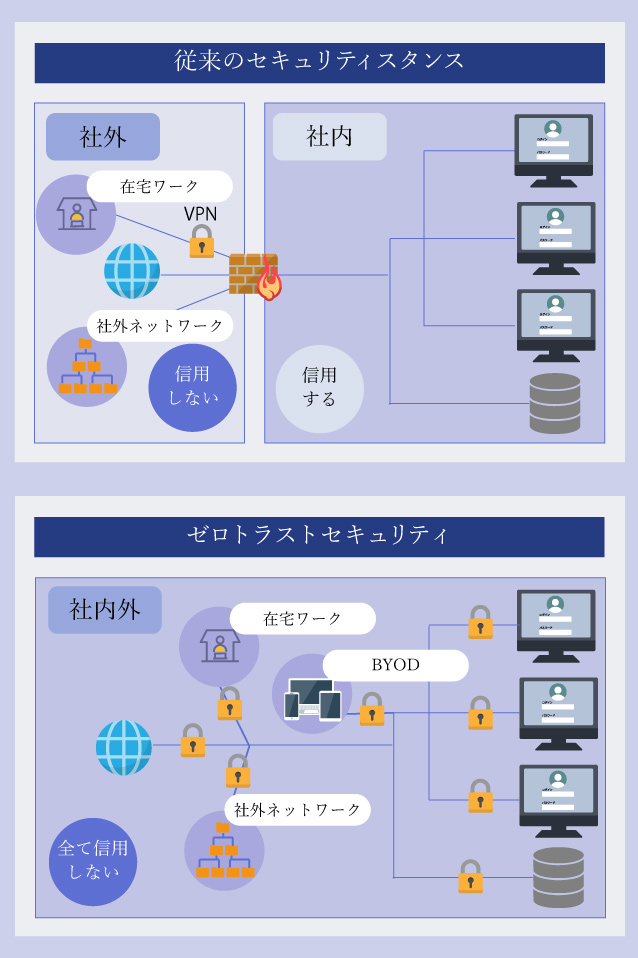

ゼロトラストセキュリティという考え方が急激に広まってきたのは、コロナ禍以降のことです。 デバイスが多様化し、インターネット環境を通じて急激にグローバル化が進んできたことで、それまでのセキュリティの常識の殆どが意味をなさなくなり、改めてゼロから根本的なセキュリティの概念を構築しなければならない「ゼロトラストセキュリティ」という概念が定番となりつつあります。 内部リソースを守るためには、社内外を問わず、全ての通信を信じてはならないというネットワークセキュリティの総合的アプローチです。

従来のセキュリテイスタンス

ゼロトラストセキュリティの概念が普及するまでは、「境界型防御」というスタンスでセキュリテイモデルを構築する企業が多く、企業内部と外部の境界に「ファイアウォール」という防御壁を置いて、外部からの脅威を遮断するという考え方で企業内アセットを守っていました。

「ファイアウォール ( Firewall ) 」は、インターネットを通して企業内ネットワークに侵入してくる不正アクセスや、企業内(社内LANなど)からの許可されていない社外秘情報が外部に送信されていないかどうかを判断し、監視・遮断を行い管理者に通知する役割を持った通信のための防御壁です。WANの進化により企業内ネットワークをWeb接続するのが当たり前になり、不正アクセス、盗聴、改ざんなどのセキュリティインシデントが急増したため、より高度なセキュリティシステムの構築が必要とされ、ファイアウォールが利用されるようになりました。ファイアウォールのフィルタリングの方法には主に以下の3種類のモデルがあります。

-

- パケットフィルタリング型

- ヘッダを解析して、ルールに合致するかどうかで通過の可否を判断する。処理が単純なので通信速度の確保には優れているが、偽装されたパケットや、アプリケーションの脆弱性を突くような攻撃まで防ぐことは難しい。

-

- サーキットゲートウェイ型

- プロキシサーバ経由で接続を行いコネクション単位で監視し、コネクションの確立時に正当性を判断する。IPアドレスの偽装など、パケットフィルタリング型では防ぐのが困難な攻撃にも対処可能。

-

- アプリケーションゲートウェイ型

- 内部ネットワークのPCやサーバのプロキシとしてインターネット通信を行う。アプリケーションプロトコルごとに検査・制御し中身を確認するため、セキュリティ性能は最も高い。但し、詳細な検査を行うため、通信速度は低下する。

「全て信頼しない 全て検証する」というゼロトラストの概念

従来の境界型セキュリティスタンスの考え方では、企業内ネットワークを「信頼」「安全」とみなし、外部からのアクセスのみを検証することで企業内データを外部からの不正アクセスから守るという考え方でした。しかし、働く環境やデータ保存の方法が著しく変化し、内部と外部の境界そのものが曖昧になってきたことで、境界型のセキュリティメソッドでは、企業内の重要データを窃取や改ざんから守ることが困難になってきました。以前はオンプレミスオンリーで保存していたデータをクラウドストレージで管理するようになったり、リモートワークが普及したことや、ビジネスに使用するデバイスが企業内のPCだけではなくなり、モバイルデバイスを使ったビジネスの展開が拡大していることで「安全な内部」という考え方はできなくなりました。

加えて内部不正のリスクや踏み台攻撃などの関係者が攻撃者に変わるマルウェア感染の脅威もあり、境界型セキュリティのみに依存することはできなくなっています。 退職予定の従業員がデータを持ち出すなどに加え、リテラシーの低い従業員や下請け事業の従業員による漏洩なども考えられ、「全て信頼しない 全て検証する」というゼロトラストモデルの考え方でなければ、内部データを守ることはできないという考え方が世界中で拡がっています。

ゼロトラストの核となる3原則

従来の境界型セキュリティモデルでは、内部ネットワーク圏内は信頼してよいというスタンスでした。一方、ゼロトラストモデルでは、脅威はネットワークの内外にある。という見方をします。ゼロトラストの核となる3原則とは以下のようなものです。

-

- 1.「決して信頼せず、常に検証する(Never Trust, Always Verify)」

- ネットワークの場所に関わらず全てのアクセスを敵対的なものとみなし、ユーザー、アプリケーション、デバイスのアイデンティティと健全性を継続的に監視することが大切です。

-

- 2.「最小権限の原則(Principle of Least Privilege)」

- ユーザーやデバイスには必要最小限のアクセス権限のみを与えるべきという考え方。この原則により、インシデントが発生した場合の影響の範囲を最小限に食い止められます。

-

- 3.「全てを保護し、常に監視する(Assume Breach and Verify Everything)」

- システムが既に侵害されていることを前提として(侵害の想定)対策を講じ、ネットワークトラフィック、アクセスパターン、システムの状態を継続的に監視し、潜在的な脅威や異常を迅速に検出・対応するという考え方。

NISTが定義したゼロトラストの7つの主要原則

ゼロトラストの実現をフォローする技術的な指針として世界水準と言えるのが、NIST(米国国立標準技術研究所)が策定した「Special Publication 800-207:ゼロトラスト・アーキテクチャ(NIST SP 800-207)」です。セキュリティ設計・運用の根本的な指針となる考え方を示す基本的な考え方を7つの項目にまとめています。

-

- 1. 全てのデータソースとコンピューティングサービスはリソースとみなされる。

- ネットワークに接続する全てのデバイスは攻守に関係なくリソースとして認識されます。また、デバイスの性能や規模も問いません。

-

- 2. ネットワークの場所に関係なく、全ての通信は保護される。

- 社内ネットワークであろうが、外部ネットワークであろうが、クラウドサービスであろうが、境界の内外を問わず、全ての通信は保護されるべきであるという考え方です。ゼロトラストモデルにおいては、境界の内部なら安心という視点はありません。

-

- 3.企業リソースへのアクセスは、全て個別のセッション単位で許可される。

- 一度実施した認証は、継続して記憶させるメソッドが一般的でした。一方、ゼロトラストモデルにおいては個別のセッションやリクエストが発生するたびに個別に認証・認可を行うべきとされています。パフォーマンスを重視するあまり、セキュリティが軽視されるのは本末転倒です。

-

- 4.企業内リソースへのアクセスは、動的なポリシーによって決定され、要求ごとに評価される。

- ネットワークアクセスは、事前に決定したポリシーで許可される仕組みになっていたのが、従来の評価方法でした。ゼロトラストモデルに関しては、クライアントアイデンティティ、アプリケーション、行動属性、環境属性を含む様々な属性をパラメータ化し、ポリシーに従いアクセス許可を付与する方法です。データの重要度、インシデントが発生した際のリスクレベルにより、許可すべきアクセスルールを定め、リクエスト毎に許可を付与します。

-

- 5.組織が保有するデバイスは、全て正しくセキュリティが保たれているように継続的に監視し、測定する。

- ゼロトラストの考え方においては、基本的に全てのデバイスは信用できないとされています。常に監視を継続し、セキュリティ状態に問題があるデバイスが検知された場合は改善を行いセキュリティレベルを高める対策が必要となります。

-

- 6.全てのリソースの認証と許可を行い、アクセスが許可される前に厳格に実施する。

- ユーザー認証は一度許可されたら継続して許可するのが従来のやり方でした。再認証がユーザーに与える負担を考慮したものです。ゼロトラストモデルに関しては、現在確立している通信についても再評価し、場合によっては、再度認証を行うようにし、厳格な認証を行います。

-

- 7.資産、ネットワークインフラ、通信の現状について可能な限り多くの情報を収集し、セキュリティ体制の改善に努める。

- リソースのセキュリティ状況、トラフィックの状況、アクセス要求のログなどの情報を常に監視し、その上で得られた結果を分析し、セキュリティの改善に努めることが求められています。