VPNのセキュリティは万全でしょうか。

VPNのしくみ

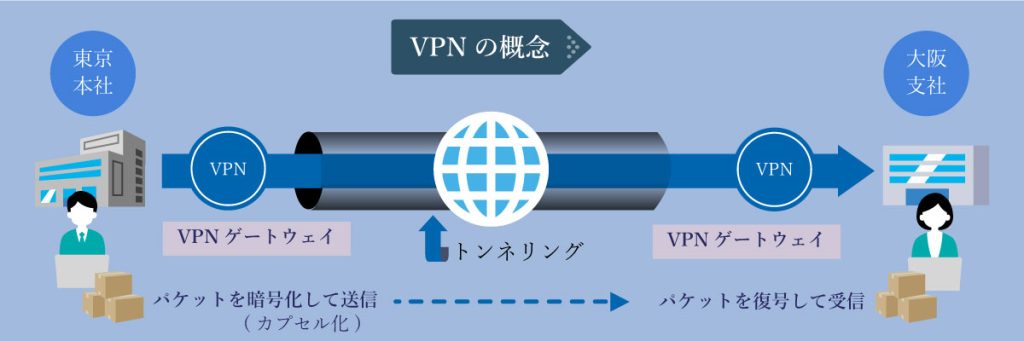

VPN( Virtual Private Network:仮想専用線 )は、インターネット回線を使用しながら、「トンネリング」という技術を用いて仮想的な専用経路を作り、通信内容を暗号化しながらデータのやり取りを行う仕組みです。認証機能により、正当な利用者だけが安全なトンネル ( 専用線 ) を使って社内ネットワークやサーバにアクセスできます。 比較的低コストで仕組みを導入できるため、本社と支社など複数拠点を繋いだり、社員のリモートワーク時などに使われています。インターネット回線を利用するVPNは構築や維持にかかるコストが少なく、拠点を増やしてもコストは大きく変わりません。 VPNを利用する主な目的は、通信品質の確保と通信内容の漏洩を防ぐセキュリティの確保です。

VPNゲートウェイについて

VPNゲートウェイは、内部ネットワークと外部ネットワークの境目に設置され、VPNトンネル ( 暗号化された安全な通信経路 ) を作り出す終端装置です。例えばインターネットと社内LANの境界などに設置されます。VPNゲートウェイには、ハードウェアアプライアンス、ソフトウェアアプライアンス、クラウドプロバイダーが提供する仮想的なゲートウェイサービスがあります。クラウドプロバイダーが提供するVPNゲートウェイには、Azure VPN GatewayやAWS VPN Gatewayなどがあります。

VPNゲートウェイの機能や役割には以下のようなものがあります。

- データの暗号化と複号

- VPNゲートウェイは、トンネルを通過するデータを暗号化します。これにより、通信の途中で盗聴されても、内容を読み取ることができません。受信側のゲートウェイで、届いたパケットの複号を行います。

- プロトコル変換

- 「ゲートウェイ」という言葉自体に『異なるプロトコル間を中継・変換する機器』という意味合いがあります。VPNでは、IPsec、SSL/TLS、PPTPなど様々なプロトコルが使用されます。異なるプロトコルを使用するネットワーク同士を接続する際に、プロトコルレベルの変換を行い、データ転送を可能にします。

- 認証

- VPNゲートウェイは、許可されたユーザーやデバイスだけがVPNトンネルを通過してデータ送受信を行えるよう、パスワード認証、証明書認証、多要素認証などを用いて認証を行います。これにより、不正アクセスやデータの盗聴、窃取を防ぎます。

- VPNトンネル構築

- インターネット上に仮想的な専用線 ( VPNトンネル ) を作り、安全な通信経路を構築します。これにより、離れた拠点 ( 本社と支社、自宅と社内ネットワークなど ) のネットワーク同士を安全に接続することができます。

- ルーティング

- データパケットがVPNトンネルを通じて目的地に到達するまでの最適なパスを決定し、転送する仕組みです。VPNゲートウェイには、VPNトンネルを利用してアクセスすることができるネットワークアドレスの情報がルーティングテーブルに登録され、適切なルーティングが行われます。静的ルーティング ( 管理者が手動で設定 )、動的ルーティング ( BGPなどのルーティングプロトコルを使用 )、ポリシーベースルーティング ( 特定の条件に基づき、どのVPNトンネルを使うかなどのルーティングポリシーを適用する方法 ) などがあります。

- 高可用性の確保

- VPNの停止は、業務に多大な影響を与えるため、高可用性を確保する必要があります。障害発生時でも通信を継続できるように、冗長化構成をサポートすることが一般的です。冗長化のためのアプローチとしては、アクティブ/アクティブ構成 ( 複数台のVPNゲートウェイが同時に稼働し、トラフィックも分散 )、アクティブ/スタンバイ構成 ( 1台が稼働し、1台が待機 ) などがあります。また、一つのVPNゲートウェイに対して複数のトンネルを構成。異なるインターネット回線やプロバイダを使用することで、リスクを分散させる方法もあります。

VPNのセキュリティ機能について

VPN専用線では、通信データを「 パケット 」単位でカプセル化し、トンネル内で送受信を行います。また、SSL-VPNやIPsec-VPNなどの暗号化方式を用いてデータ自体を暗号化して送信し、受信側のVPNゲートウェイで受信したデータを復号します。VPNのセキュリティ強度は、使用するプロトコル ( IPsec、OpenVPN,IKEv2など ) や暗号化方式によって大きな差異があります。導入時には、強力な暗号化技術や認証方式を備えたサービスを選択することが求められます。

IPsecにおいては、VPNを構築する相手が正しいかを相互に認証する必要があり、「事前共有鍵」を用いて認証を行います。パケットの暗号化は、データをパケット単位で共通鍵アルゴリズムを用いて行い通信中の盗聴や改ざんからデータを守ります。IPsecでは、共通鍵アルゴリズムが漏洩しても「 Diffie-Hellman法 」という方式で乱数交換を行うため特に共通鍵をネットワーク上に流さなくても送信側と受信両者が暗号化のための鍵を生成できます。「IKE ( Internet Key Exchenge )」というプロトコルを用いて暗号や認証のパラメータを自動更新し、鍵生成に必要な情報が安全に交換されます。この鍵の自動更新機能をRe-Key( リ・キー )と言います。

IPsecは、高いセキュリティが求められる拠点間接続には適していますが、ノートPCのリモート接続には、導入や運用の手間があることや複雑な設定が必要です。その上、ネットワーク機器やファイヤーウォール設定により、通信が制限されやすく、接続が不安定になります。そのため、ノートPCを使ったリモートワークでは、導入のしやすさやコストの面でもSSL-VPNが選ばれることが多いようです。

インターネットVPNの危険性

セキュアにデータの送受信を行うことを目的としてVPNを導入する企業が多いのですが、 VPNを導入しているから、セキュリティが万全であるとは言えません。VPNにログインするための情報が漏洩してしまえば、外部からのアクセスが可能になり、データの窃取や改ざんが可能になってしまいます。

インターネットVPNは、比較的導入しやすいVPNですが、セキュリティの面では、クローズドVPNにはかないません。インターネットVPNは、インターネット上でデータを暗号化して送受信する技術ですが、暗号化アルゴリズムや設定に問題がある場合、通信内容が傍受されるおそれがあります。

管理画面やVPN機器やVPNソフトウェアから攻撃者が脆弱性を突いて侵入するケースもあります。管理画面がインターネットからアクセス可能な場合、不正アクセスのリスクは高まります。また、VPN機器やVPNソフトウェアがマルウェアに感染してしまった場合、社内ネットワーク全体に感染が拡大します。

VPNは基本的にセキュリティ性が高い技術ですが、管理者による設定ミスやVPN機器やVPNソフトウェアの脆弱性などによる不正アクセス、マルウェア感染のリスクもあることを知っておく必要があります。