ファイアウォールの穴とは

ランサムウェアの蔓延

今年に入って、大企業のサーバーが身代金攻撃 ( ランサムウェアアタック ) で使用不能になり、復旧するまで時間がかかってしまうインシデントがありました。加えて大規模な情報漏洩も報告されています。ランサムウェアに感染すると、身代金を支払うまでデバイスが使えなかったり、ファイルが暗号化されて開けなかったりしますが、身代金を支払ってもその状態が解除される保証はありません。

ランサムウェアには、システムをロックしてアクセスできないようにする「画面ロック型」とファイルを暗号化してファイルが開かなくなる「暗号化型」があります。また、それを組み合わせた複合型 ( ハイブリッド型 ) もあります。複合型では、PCの操作を一切受け付けないよう、画面をロックし、その裏で着々と窃取したデータの暗号化を進めます。悪質な攻撃者になると、窃取したデータを暗号化する前にコピーをとり、身代金を払わない場合、機密情報を公開するという「多重脅迫型」も存在するため厄介です。

ランサムウェアの感染経路

企業がランサムウェアの被害に遭う経路は、年々多様化しています。以前は知らない宛先からのメールの添付ファイルを開かないという注意喚起で防げる程度でしたが、現在の主流は、システムやアプリケーションの脆弱性を突くものの割合が増えています。また、サプライチェーン攻撃 ( 関連企業経由 ) も増加しています。

サプライチェーン攻撃とは、ターゲットを直接攻撃するのではなく、関連企業、下請け事業者などのセキュリティが比較的甘いところを突き、そこから侵入する手法です。信頼している取引先や、普段使っているアプリケーションが「踏み台」にされるため、防ぐのが非常に難しい脅威です。社会全体のDX化が加速し、企業同士がネットワークで深く繋がっているため、一箇所が突破されると連鎖的に被害が広がります。サプライチェーン攻撃は、検知することも防ぐことも大変難しいのですが、「ゼロトラスト」の考え方で、社内だから、取引先だから、いつも使っているアプリケーションだからと決めつけず、ほぼ全てのアクセスを検証することが重要です。サプライチェーン攻撃は、「信頼を利用する」ため、従来の方法で防ぐことはできません。

ファイアウォールの役割

ファイアウォールは、多くの企業が採用しているいわゆる「鉄の防御壁」と言われるセキュリティシステムのことです。内部ネットワークと外部ネットワークの間の通信を監視し、無許可や不正な通信を遮断する役割があります。予め定義されたセキュリティポリシーに従って通信の許可・拒否を行い、ネットワーク内のデバイスおよび各種データを脅威から守る役割があります。ファイアウォールには以下のように基本的な3つの機能があります。

- フィルタリング機能 ( パケットの通信内容等でなく先頭についている「ヘッダ」を検査する。 )

- IPアドレス変換機能 ( ネットワークのセキュリティ向上のためにプライベートIPアドレスを外部ネットワークのグローバルIPアドレスに変換する。)

- 監視機能 ( リアルタイムでネットワークログを記録し、不審な通信を検知したら管理者にアラートを送信する。)

ファイアウォールの穴

パケットフィルタ機能には、静的フィルタと動的フィルタがあります。静的フィルタは、ネットワークの境界を通過するパケットのヘッダの情報を解析し、通過の可否を判断するファイアウォールの基本かつ最低限の機能です。動的フィルタは、ポリシーごとに穴を開けるイメージです。電子メール送信のために穴を開け、データベース接続のために穴を開け…というようにポートを開放します。しかし、穴が開いたままでは、穴の数だけ脆弱性を残してしまいます。そこで実際に使用するときだけ穴を開け、通信が終了したら閉じるという方法が考えられました。これが動的フィルタです。

以前のファイアウォールは、TCP/IPパケットのヘッダ部分の解析で済んでいました。しかし、攻撃側の手法の進化に伴いファイアウォール側もより細かく解析する必要に迫られ、「SPI ( ステートフルパケットインスペクション機能 ) 」や「不正アクセス検知機能」などが実装されるようになりました。

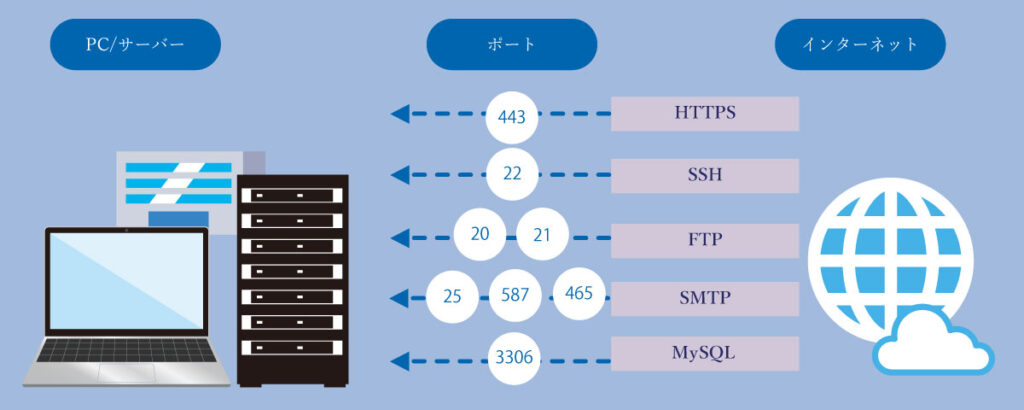

ポート番号について

ポート番号とはネットワーク内の住所であるIPアドレスを建物に例えるならば、部屋番号がポート番号です。ポート番号は0~65535番までありますが、0~1023番までは特定のサービス専用として予約されていて、「ウェルノウンポート」と呼ばれています。それ以外にも「登録済みポート」が1024~49151番迄、「ダイナミックポート」が49152~65535番までとなっています。「ダイナミックポート」は一時的な通信のために自由に割り当てられます。

-

- https

- SSL / TLSによる暗号化された安全なweb通信に使用されます。

-

- SSH

- サーバやネットワーク機器への安全なリモート接続に使用されます。

-

- FTP

- ファイル転送に使用されます。

-

- SMTP

- 電子メール送信に使われます。特に587は認証付きのメール送信に標準的に使用されます。

-

- MySQL

- MySQLデータベースサーバへの接続に使用されます。

アタックサーファスの最小化

使用していないポートを閉じることはセキュリティ対策の基本です。アタックサーファス ( 攻撃対象領域 ) を最小化するのに役立ちます。不要なサービスを停止し、バナーに詳細なバージョン情報を表示させないことが可能であれば、バージョン情報をなるべく非表示にします。 ポートが開いているということは、外部からの通信を受け付ける穴が開いている状態で、不正アクセスの侵入経路を用意してしまうようなものです。ポートの先にはサービスが動いています。攻撃者は、ポートが開いているかどうかを「ポートスキャン」で探ります。不要なポートが閉じられていれば、バナーグラビング ( 既知の脆弱性の有無を調査して攻撃に転用する ) の機会を攻撃者に与える確率が減少します。

ネットワークセキュリティでは「穴あけ」という言葉が使われることがあります。 ファイアウォールの設定で、普段はブロックしている通信を許可することです。 外部からの不正アクセスからネットワークを守るためにファイアウォールではデフォルトでブロックしています。業務上の都合で特定の機器やシステムに対して外部からの通信を一定期間や狭めた範囲内で許可する必要がある場合があります。これをファイアウォールの穴あけと言います。 穴あけには大きなセキュリティリスクが付いて回ります。 「穴」は必要最小限にすべきで、特定のポートやプロトコル、機器に絞る必要があります。 一時的に穴あけが必要な場合、その期間が過ぎたらすぐに閉じるようにします。 また、解放したポートや通信のログを定期的にチェックし、不審なアクセスがないかを監視するようにしましょう。